四个步骤循序渐进,保护基于 Linux 的系统

如今,互连设备比以往更易受到安全威胁,但是错综复杂的平台让开发人员很难顾及到每一个潜在的入口点。 为帮助减少基于 Linux 的系统所遭受到的威胁,英特尔® 公司旗下的 Wind River 提出了 OEM 应该遵循的四步流程:监控、评估、通知和修复。

在我们了解这四个名词的内容和应用方式之前,我们先来探索一下当今环境下的网络威胁情况。

识别最常见的安全漏洞

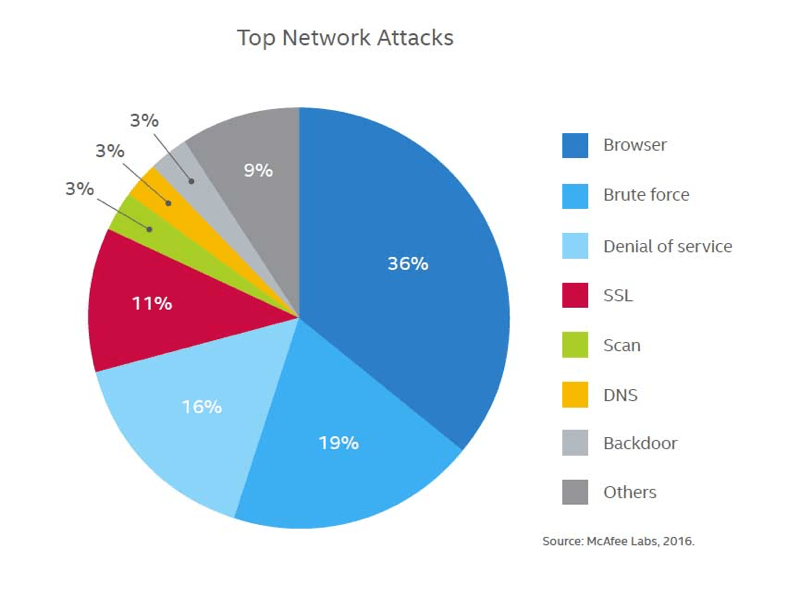

攻击的形式多种多样,并且使用不同的入口点。 最近,McAfee Labs 发布的一张图表向人们展示了最常见的攻击类型(图 1)。 每种攻击类型都有不同的特点,因为根据黑客的经验、资源和决心,可以采用多种方法对攻击进行配置和伪装。 当某些威胁更加常见时,开发人员需要防范所有安全漏洞。

识别常见的安全漏洞和进行必要的更新来减少威胁,而这些行为通常都是设备开发人员和制造商无法做到的。 使用受信任的供应商提供的基于 Linux 的系统是有益的,这也是原因之一。 解决 Linux 安全漏洞的 Wind River 四步流程安全可靠,该流程可决定监控的数据、行动的时间、修复的内容和保持代码库更新的方式。 如果实施得当,它将对工作安排和项目成本产生深远的影响。

获得高安全性的四个步骤

我们来详细看一下 Wind River 的四个步骤:

1. 监控

监控包括深度查看您的个人策略。 很明显,监控本身无法解决任何问题,但是您的策略是否站得住脚,它应该能提供很多见解。 此外,它还能帮助比较备受好评的优质模型,专门寻找 Linux 安全漏洞的优秀资源提供的模型也包括在内。

例如,对于影响 Wind River® Linux 和 Wind River® Pulsar™ Linux 的潜在问题,Wind River 的安全团队会持续监控 cve.mitre.org 的通用漏洞披露 (CVE) 数据库。 同时,通过监控诸如 NIST、US-CERT 等美国政府机构和组织,以及公共和私人安全邮件列表,使用户在遭遇新的安全威胁时就能收到这些组织发送的电子邮件警告。 根据收到的报告,标准 Wind River Linux 分发版支持的所有核心功能、用户程序包以及 Linux 工具都将进行安全漏洞监控。

2. 评估

一旦发现潜在威胁,系统或负责威胁评估的人员必须对威胁相对应的危险等级,以及系统暴露或易受攻击的部分进行评估。 根据影响系统性能或泄露数据的严重性,应根据重要程度对安全漏洞进行评级。 正如您将在接下来的步骤中看到的那样,对于按照正确顺序制订合适的步骤,评估显得至关重要。

3. 通知

一旦完成评估,系统应向任何受影响的子系统或用户提供反馈报告。 该报告必须提供有关安全漏洞的详细信息和阻止威胁的计划。 这与修复步骤相吻合。 通知步骤可能会涉及使用外部工具和人员。 这是基于评估所做出的决定。 但是,这一步骤的关键因素是及时处理通知内容,从而使损失或者数据丢失的负面影响降至最低。

4. 修复

最后必须进行修复步骤,对类型进行分类。 根据严重程度,这些威胁或是被及时处理,或是通过稍后提供的“错误修复”进行处理。 系统重新上线后,整个流程将重新开始。 但是,在某些情况中,系统无法第一时间下线,使这些步骤难以执行。 针对这种情况,Wind River Linux 会通过每月产品更新修复不太严重的安全漏洞。

此外,Wind River Linux 提供六西格玛正常运行时间,这是一种与 Yocto Project 兼容的解决方案,能够满足 Linux 基金会 Carrier Grade Linux 5.0 规范的注册要求。 根据您的应用领域,遵循此类说明能够大大节约时间。

未来展望

虽然以上步骤无法确保避免所有威胁,但它们能帮助您降低风险,减少系统暴露的损失。 选择能够满足您应用领域要求的最佳 Linux 操作系统供应商,确保其遵循这里概述的步骤。