面向 5G 网络的零接触调配

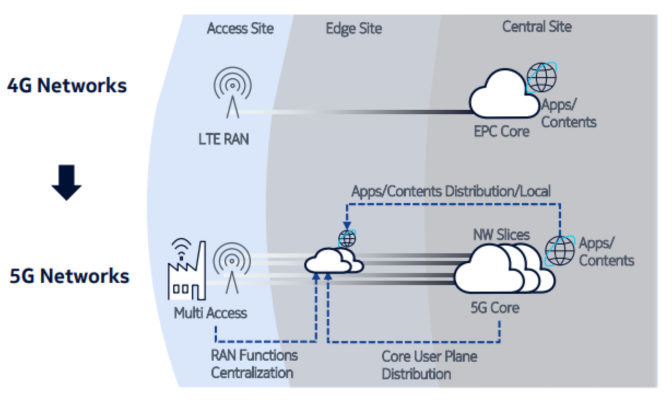

5G 网络的一个物理变化是基站需要彼此更加靠近,两个基站之间往往只隔几百米远。这是因为与前代相比,5G 使用更短但功率更高的波长。

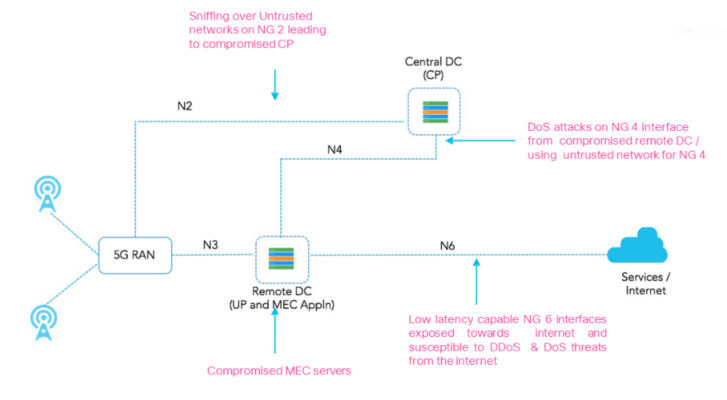

基站的增加以及网络节点的相应增多意味着潜在的安全漏洞数量和攻击面会显著增大(图 1)。

身份验证可以防范潜在的安全问题

在 5G 网络中,提高安全的一种方法是使用功能更强大的设备身份验证。这项技术并不是新技术,但是在 5G 网络中,它需要一些变化。

所有身份验证都涉及网络基础架构的三个部分:

- 请求信息的设备

- 传送请求的网络

- 接收请求的端点

公钥交换等程序使用这些网络元素来验明通信的每个参与方的真身。5G 网络也一样,只不过网络元素是:

- 请求信息的设备

- 传送请求的网络

- 接收请求的端点网络(或本地网络)

这里的区别在于,请求信息必须先向通过边缘网络身份验证,然后才能到达终点(图 2)。这种方法称为“主要身份验证”,可以降低风险,防范坏蛋分子窜到网络上作乱。例如,它可以防范侧信道攻击,保护数十台设备免遭毒手。

为实现这个目标,在来源网络和目的地网络之间运作的一项安全功能允许执行身份验证的网络拒绝任何身份验证请求。端点网络本身具有决定是通过传入请求的身份验证还是拒绝它的最终决定权。对于所有 5G 网络,身份验证是强制性的。

因此,在执行主要身份验证的过程中,通常会与端点网络上存储密钥的身份验证服务器共享加密密钥。随后,通过网络来回发送请求,以确保使用这些共享的密钥保持安全,就如标准 PKI 一样。

保护网络节点

当然,所有身份验证都基于信任网络上设备的身份的能力。这意味着必须保护每一个端点的安全;而保护每一个端点的安全是物联网和其它连接的设备 OEM 的责任。

保持这些设备身份的诚信需要硬件安全和完善的设备管理相结合。

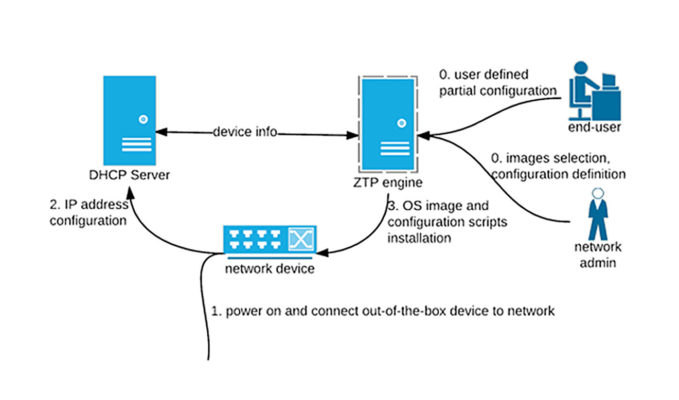

例如,采用 Telit OneEdge。这个物联网设备管理平台即服务 (paas) 可以与公司支持 5G 的蜂窝模块结合使用。在制造时,会用唯一的 ID、设备凭据和 SIM 功能预先调配支持的模块,并将这些信息锁定在硬件的一个受信任区域中。

每个模块的相应凭据存储在一个安全的云环境中,从而使设备能够在加入网络时向 OneEdge 平台验证身份。此过程称为零接触调配,可确保设备身份在设备尝试注册时即可得到信任(图 3)。

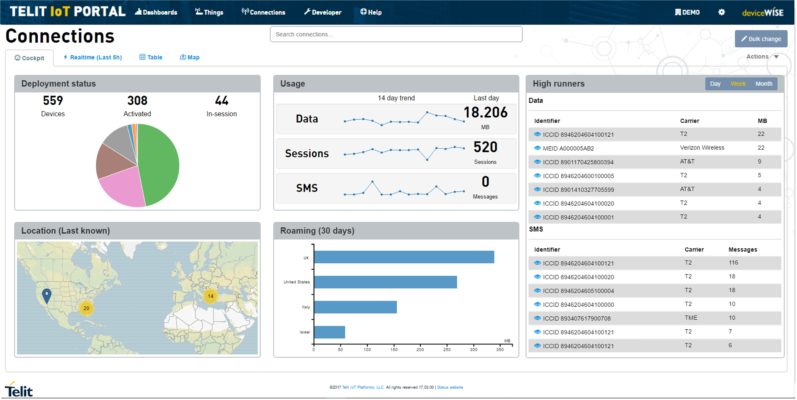

连接后,OneEdge 用户可以从基于云的仪表板无缝地监控设备。此仪表板可支持自动化的操作、警报和报警,可用于识别和阻止可疑的网络活动(图 4)。此外,它还集成了设备管理和通过 Telit AppCenter 无线更新功能,使设备 OEM 可以快速封堵漏洞。

Telit OneEdge 与许多运营商网络兼容,其中包括 Verizon、AT&T、Vodafone、T-Mobile 和 Telefonica。云连接器还提供与其它企业物联网平台的安全集成,例如 AWS、Google 云、Microsoft Azure、IBM Watson、SAP、MindSphere 和 Oracle 云。

5G 题外话

主要身份验证为 5G 网络提供了一个新的保护层。但是,主要身份验证不是万能神药。预防嗅探、中间人、拒绝服务 (DoS)、侧信道和其他网络攻击须在每一个网络端点中实施,从可信任的身份开始。

随着 NB-IoT 和 LTE Cat-M 等 5G 技术让越来越多的物联网设备联网,保护我们的网络需要移动网络运营商 (MNO)、网络设备提供商 (NEP) 和连接的设备的制造商协同工作。

主要身份验证、零接触调配和可信硬件为 5G 物联网网络提供了纵深防御安全战略。为了保护数据、设备和品牌声誉,每个人都必须发挥应有的作用。